20일 안랩(대표 김홍선)은 최근 재부팅 뒤에도 다시 실행되는 악성코드를 발견했다고 밝혔다. 이 악성코드는 지금까지 알려지지 않았던 유형으로 시스템을 복원시키는 '롤백(roll back)' 기능을 갖고 있는 것으로 나타났다.

안랩에 따르면 이 악성코드는 애드웨어와 같은 불필요한 프로그램의 배포사이트가 해킹 당하면서 유포됐다. 사용자가 애드웨어를 설치하면 관련 배포 사이트로 넘어가는데 이때 사용자의 PC에 악성코드가 설치된다. 이 악성코드는 공통적으로 다시 사용자의 PC에 온라인게임핵, 분산서비스거부(DDoS) 공격용 악성코드, 롤백 기능을 가진 악성코드를 추가로 설치한다.

롤백은 윈도 운영체제(OS)에서 사용되는 시스템 복원과 마찬가지로 PC를 백신 치료 전의 감염시점으로 되돌린다.

|

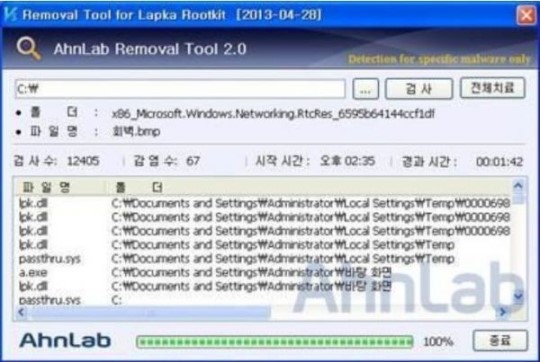

안랩은 전용백신 사용방법에 대한 링크주소(http://provide.ahnlab.com/v3sos/Lapka Rootkit 전용백신 사용법.pdf)를 통해 치료법을 안내하고 있다.

이호웅 안랩 시큐리티대응센터장은 "새로 발견된 악성코드는 시스템 복원기술을 악용한 사례"라며 "악성코드의 형태가 다양해지고 복잡해지고 있는 만큼 롤백 기능을 가진 악성코드에 감염 시 사용자들은 반드시 사용 가이드에 따라 전용백신을 설치해 실행해야 한다"고 당부했다

전용백신 다운로드

http://www.ahnlab.com/kr/site/download/vacc/downFile.do?file_name=v3_lapkarootkit.exe

위에 링크를 누르고 창 하단에 뜨는 메뉴에서 실행을 누르시면

검사창에 생성.- 검사 누르세요